ISO/IEC 27019:2017

(Main)Information technology - Security techniques - Information security controls for the energy utility industry

Information technology - Security techniques - Information security controls for the energy utility industry

ISO/IEC 27019:2017 provides guidance based on ISO/IEC 27002:2013 applied to process control systems used by the energy utility industry for controlling and monitoring the production or generation, transmission, storage and distribution of electric power, gas, oil and heat, and for the control of associated supporting processes. This includes in particular the following: - central and distributed process control, monitoring and automation technology as well as information systems used for their operation, such as programming and parameterization devices; - digital controllers and automation components such as control and field devices or Programmable Logic Controllers (PLCs), including digital sensor and actuator elements; - all further supporting information systems used in the process control domain, e.g. for supplementary data visualization tasks and for controlling, monitoring, data archiving, historian logging, reporting and documentation purposes; - communication technology used in the process control domain, e.g. networks, telemetry, telecontrol applications and remote control technology; - Advanced Metering Infrastructure (AMI) components, e.g. smart meters; - measurement devices, e.g. for emission values; - digital protection and safety systems, e.g. protection relays, safety PLCs, emergency governor mechanisms; - energy management systems, e.g. of Distributed Energy Resources (DER), electric charging infrastructures, in private households, residential buildings or industrial customer installations; - distributed components of smart grid environments, e.g. in energy grids, in private households, residential buildings or industrial customer installations; - all software, firmware and applications installed on above-mentioned systems, e.g. DMS (Distribution Management System) applications or OMS (Outage Management System); - any premises housing the above-mentioned equipment and systems; - remote maintenance systems for above-mentioned systems. ISO/IEC 27019:2017 does not apply to the process control domain of nuclear facilities. This domain is covered by IEC 62645. ISO/IEC 27019:2017 also includes a requirement to adapt the risk assessment and treatment processes described in ISO/IEC 27001:2013 to the energy utility industry-sector?specific guidance provided in this document.

Technologies de l'information — Techniques de sécurité — Mesures de sécurité de l'information pour l'industrie des opérateurs de l'énergie

Le présent document contient des recommandations basées sur l'ISO/IEC 27002:2013 appliquées aux systèmes de contrôle des processus utilisés par l'industrie des opérateurs de l'énergie pour contrôler et surveiller la production, le transport, le stockage et la distribution de l'électricité, du gaz, du pétrole et de la chaleur, ainsi que pour le contrôle des processus support associés. Cela inclut en particulier: — les technologies de contrôle et de surveillance des processus centralisées et distribuées, des automates et des systèmes d'information utilisés pour leur fonctionnement, tels que les dispositifs de programmation et de paramétrage; — les contrôleurs numériques et les composants d'automates tels que les équipements de contrôle et de terrain ou les automates programmables (PLC), y compris les capteurs et actionneurs numériques; — tous les autres systèmes d'information support utilisés dans le domaine du contrôle des processus, par exemple pour les tâches de visualisation de données supplémentaires et à des fins de contrôle, de surveillance, d'archivage de données et de logs (historian logging), de génération de rapports et de documentation; — les technologies de communication utilisées dans le domaine du contrôle des processus, par exemple les réseaux, la télémétrie, les applications de télé-conduite et les technologies de contrôle à distance; — les composants des infrastructures de comptage communicants, tels que les compteurs intelligents; — les équipements de mesure, destinés par exemple à mesurer les valeurs d'émission; — les systèmes de protection et de sûreté numériques, tels que les relais de protection, les automates programmables de sûreté ou les régulateurs d'urgence; — les systèmes de management de l'énergie, par exemple, pour la production d'énergie décentralisée (DER, Distributed Energy Resources), les infrastructures de recharge électrique, chez les particuliers, dans les bâtiments d'habitation ou dans les installations de clients industriels; — les composants distribués des environnements de réseaux intelligents, par exemple dans les réseaux d'énergie, chez les particuliers, dans les bâtiments d'habitation ou dans les installations de clients industriels; — tous les logiciels, firmwares et applications installés sur les systèmes mentionnés ci-dessus, par exemple, des systèmes de gestion de la distribution (DMS, Distribution Management System) ou des systèmes de gestion des pannes (OMS, Outage Management System); — tous les locaux hébergeant les équipements et les systèmes mentionnés ci-dessus; — les systèmes de maintenance à distance pour les systèmes mentionnés ci-dessus. Le présent document ne s'applique pas au domaine du contrôle de processus des installations nucléaires. Ce domaine est couvert par l'IEC 62645. Le présent document contient également une exigence relative à l'adaptation de l'appréciation des risques et des processus de traitement décrits dans l'ISO/IEC 27001:2013 aux recommandations spécifiques à l'industrie des opérateurs de l'énergie fournies dans le présent document.

General Information

- Status

- Published

- Publication Date

- 31-Oct-2017

- Drafting Committee

- ISO/IEC JTC 1/SC 27/WG 1 - Information security management systems

- Current Stage

- 9599 - Withdrawal of International Standard

- Start Date

- 18-Oct-2024

- Completion Date

- 30-Oct-2025

Relations

- Effective Date

- 06-Jun-2022

- Effective Date

- 05-Nov-2015

Overview

ISO/IEC 27019:2017 - Information technology - Security techniques - Information security controls for the energy utility industry - provides sector-specific guidance for applying ISO/IEC 27002:2013 controls to process control systems in the energy utility sector. It addresses information security for systems that control and monitor generation, transmission, storage and distribution of electric power, gas, oil and heat, including associated supporting systems, software, firmware, premises and remote maintenance. The standard adapts ISO/IEC 27001:2013 risk assessment and treatment processes for energy-industry operational technology (OT) environments. ISO/IEC 27019 does not cover nuclear process control (see IEC 62645).

Key topics and technical requirements

ISO/IEC 27019 tailors general information security controls to the unique needs of energy utilities and OT. Major technical topics include:

- Asset management for OT: inventories and ownership of controllers, PLCs, smart meters (AMI), DMS/OMS applications, historians and telemetry devices.

- Access control and privileged access: management of operator accounts, segregation of duties, secure log-on and privileged utility program controls.

- Network and communication security: protection of control networks, telemetry/telecontrol links, SCADA/RTU communications and remote control channels.

- Physical and environmental security: secure areas for control centres, equipment rooms, peripheral sites and premises hosting energy equipment.

- Operations security and change management: documented procedures, separation of development/test/production, malware protection, backups, and secure software installation on operational systems.

- Logging, monitoring and incident readiness: event logging, log protection, administrator/operator logs, clock synchronization and incident response alignment with OT processes.

- Cryptography and key management: policies for cryptographic controls suitable for energy-sector devices and communications.

- Technical vulnerability and lifecycle management: vulnerability assessment, patching considerations for safety-critical devices, secure disposal and firmware management.

- Energy-sector-specific controls (ENR): guidance for securing control centres, peripheral sites, customer-premise equipment, DER and distributed smart-grid components.

Practical applications and who uses it

ISO/IEC 27019 is intended for organizations operating or supporting energy utility process control systems, including:

- Utilities (generation, transmission and distribution)

- OT and SCADA engineers, control system integrators and system architects

- CISOs, security managers and compliance officers focused on energy utility cybersecurity

- Vendors of PLCs, RTUs, AMI/smart meters, DMS/OMS and energy-management systems

- Auditors and regulators assessing OT security controls and risk treatment

Use cases include developing OT security policies, aligning ISO/IEC 27001 ISMS with process-control risks, securing smart grid and DER deployments, and hardening remote maintenance and AMI infrastructures.

Related standards

- ISO/IEC 27002:2013 - Code of practice for information security controls (base guidance)

- ISO/IEC 27001:2013 - Information security management systems (risk assessment/treatment requirements)

- IEC 62645 - Security for nuclear facility process control (nuclear-specific domain)

Keywords: ISO/IEC 27019, energy utility cybersecurity, process control systems, OT security, smart grid security, AMI security, PLC security, ISO/IEC 27002, ISO/IEC 27001.

ISO/IEC 27019:2017 - Information technology -- Security techniques -- Information security controls for the energy utility industry

ISO/IEC 27019:2017 - Technologies de l'information -- Techniques de sécurité -- Mesures de sécurité de l'information pour l'industrie des opérateurs de l'énergie

Frequently Asked Questions

ISO/IEC 27019:2017 is a standard published by the International Organization for Standardization (ISO). Its full title is "Information technology - Security techniques - Information security controls for the energy utility industry". This standard covers: ISO/IEC 27019:2017 provides guidance based on ISO/IEC 27002:2013 applied to process control systems used by the energy utility industry for controlling and monitoring the production or generation, transmission, storage and distribution of electric power, gas, oil and heat, and for the control of associated supporting processes. This includes in particular the following: - central and distributed process control, monitoring and automation technology as well as information systems used for their operation, such as programming and parameterization devices; - digital controllers and automation components such as control and field devices or Programmable Logic Controllers (PLCs), including digital sensor and actuator elements; - all further supporting information systems used in the process control domain, e.g. for supplementary data visualization tasks and for controlling, monitoring, data archiving, historian logging, reporting and documentation purposes; - communication technology used in the process control domain, e.g. networks, telemetry, telecontrol applications and remote control technology; - Advanced Metering Infrastructure (AMI) components, e.g. smart meters; - measurement devices, e.g. for emission values; - digital protection and safety systems, e.g. protection relays, safety PLCs, emergency governor mechanisms; - energy management systems, e.g. of Distributed Energy Resources (DER), electric charging infrastructures, in private households, residential buildings or industrial customer installations; - distributed components of smart grid environments, e.g. in energy grids, in private households, residential buildings or industrial customer installations; - all software, firmware and applications installed on above-mentioned systems, e.g. DMS (Distribution Management System) applications or OMS (Outage Management System); - any premises housing the above-mentioned equipment and systems; - remote maintenance systems for above-mentioned systems. ISO/IEC 27019:2017 does not apply to the process control domain of nuclear facilities. This domain is covered by IEC 62645. ISO/IEC 27019:2017 also includes a requirement to adapt the risk assessment and treatment processes described in ISO/IEC 27001:2013 to the energy utility industry-sector?specific guidance provided in this document.

ISO/IEC 27019:2017 provides guidance based on ISO/IEC 27002:2013 applied to process control systems used by the energy utility industry for controlling and monitoring the production or generation, transmission, storage and distribution of electric power, gas, oil and heat, and for the control of associated supporting processes. This includes in particular the following: - central and distributed process control, monitoring and automation technology as well as information systems used for their operation, such as programming and parameterization devices; - digital controllers and automation components such as control and field devices or Programmable Logic Controllers (PLCs), including digital sensor and actuator elements; - all further supporting information systems used in the process control domain, e.g. for supplementary data visualization tasks and for controlling, monitoring, data archiving, historian logging, reporting and documentation purposes; - communication technology used in the process control domain, e.g. networks, telemetry, telecontrol applications and remote control technology; - Advanced Metering Infrastructure (AMI) components, e.g. smart meters; - measurement devices, e.g. for emission values; - digital protection and safety systems, e.g. protection relays, safety PLCs, emergency governor mechanisms; - energy management systems, e.g. of Distributed Energy Resources (DER), electric charging infrastructures, in private households, residential buildings or industrial customer installations; - distributed components of smart grid environments, e.g. in energy grids, in private households, residential buildings or industrial customer installations; - all software, firmware and applications installed on above-mentioned systems, e.g. DMS (Distribution Management System) applications or OMS (Outage Management System); - any premises housing the above-mentioned equipment and systems; - remote maintenance systems for above-mentioned systems. ISO/IEC 27019:2017 does not apply to the process control domain of nuclear facilities. This domain is covered by IEC 62645. ISO/IEC 27019:2017 also includes a requirement to adapt the risk assessment and treatment processes described in ISO/IEC 27001:2013 to the energy utility industry-sector?specific guidance provided in this document.

ISO/IEC 27019:2017 is classified under the following ICS (International Classification for Standards) categories: 03.100.70 - Management systems; 35.030 - IT Security; 35.040 - Information coding; 35.240.99 - IT applications in other fields. The ICS classification helps identify the subject area and facilitates finding related standards.

ISO/IEC 27019:2017 has the following relationships with other standards: It is inter standard links to ISO/IEC 27019:2024, ISO/IEC TR 27019:2013. Understanding these relationships helps ensure you are using the most current and applicable version of the standard.

ISO/IEC 27019:2017 is available in PDF format for immediate download after purchase. The document can be added to your cart and obtained through the secure checkout process. Digital delivery ensures instant access to the complete standard document.

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 27019

First edition

2017-10

Corrected version

2019-08

Information technology — Security

techniques — Information security

controls for the energy utility industry

Technologies de l'information — Techniques de sécurité — Mesures

de sécurité de l'information pour l'industrie des opérateurs de

l'énergie

Reference number

©

ISO/IEC 2017

© ISO/IEC 2017

All rights reserved. Unless otherwise specified, or required in the context of its implementation, no part of this publication may

be reproduced or utilized otherwise in any form or by any means, electronic or mechanical, including photocopying, or posting

on the internet or an intranet, without prior written permission. Permission can be requested from either ISO at the address

below or ISO’s member body in the country of the requester.

ISO copyright office

CP 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Geneva

Phone: +41 22 749 01 11

Fax: +41 22 749 09 47

Email: copyright@iso.org

Website: www.iso.org

Published in Switzerland

ii © ISO/IEC 2017 – All rights reserved

Contents Page

Foreword .vii

0 .

Introduction .viii

1 Scope . 1

2 Normative references . 1

3 Terms and definitions . 2

4 Structure of the document. 4

4.1 General . 4

4.2 Refinement of ISO/IEC 27001:2013 requirements . 4

4.3 Energy utility industry specific guidance related to ISO/IEC 27002:2013 . 4

5 Information security policies . 4

6 Organization of information security . 4

6.1 Internal organization . 4

6.1.1 Information security roles and responsibilities . 4

6.1.2 Segregation of duties . 5

6.1.3 Contact with authorities . 5

6.1.4 Contact with special interest groups . 5

6.1.5 Information security in project management . 5

6.1.6 ENR – Identification of risks related to external parties . 5

6.1.7 ENR – Addressing security when dealing with customers . 6

6.2 Mobile devices and teleworking . 6

6.2.1 Mobile device policy . 6

6.2.2 Teleworking. 7

7 Human resource security . 7

7.1 Prior to employment . 7

7.1.1 Screening . 7

7.1.2 Terms and conditions of employment . 8

7.2 During employment . 8

7.2.1 Management responsibilities . 8

7.2.2 Information security awareness, education and training . 8

7.2.3 Disciplinary process . . 8

7.3 Termination and change of employment . 8

8 Asset management . 8

8.1 Responsibility for assets . 8

8.1.1 Inventory of assets . 8

8.1.2 Ownership of assets . 9

8.1.3 Acceptable use of assets . 9

8.1.4 Return of assets . 9

8.2 Information classification . 9

8.2.1 Classification of information . 9

8.2.2 Labelling of information .10

8.2.3 Handling of assets .10

8.3 Media handling .10

9 Access control .10

9.1 Business requirements of access control .10

9.1.1 Access control policy .10

9.1.2 Access to networks and network services .10

9.2 User access management .11

9.2.1 User registration and de-registration .11

9.2.2 User access provisioning.11

9.2.3 Management of privileged access rights .11

© ISO/IEC 2017 – All rights reserved iii

9.2.4 Management of secret authentication information of users .11

9.2.5 Review of user access rights .11

9.2.6 Removal or adjustment of access rights .11

9.3 User responsibilities .11

9.3.1 Use of secret authentication information .11

9.4 System and application access control .12

9.4.1 Information access restriction .12

9.4.2 Secure log-on procedures .12

9.4.3 Password management system .12

9.4.4 Use of privileged utility programs .12

9.4.5 Access control to program source code .12

10 Cryptography .12

10.1 Cryptography controls . .12

10.1.1 Policy on the use of cryptographic controls .12

10.1.2 Key management .12

11 Physical and environmental security .13

11.1 Secure areas .13

11.1.1 Physical security perimeter .13

11.1.2 Physical entry controls .13

11.1.3 Securing offices, rooms and facilities .13

11.1.4 Protecting against external and environmental threats .13

11.1.5 Working in secure areas .13

11.1.6 Delivery and loading areas .13

11.1.7 ENR – Securing control centres .13

11.1.8 ENR – Securing equipment rooms .14

11.1.9 ENR – Securing peripheral sites .15

11.2 Equipment .16

11.2.1 Equipment siting and protection .16

11.2.2 Supporting utilities .16

11.2.3 Cabling security .16

11.2.4 Equipment maintenance .16

11.2.5 Removal of assets .16

11.2.6 Security of equipment and assets off-premises .17

11.2.7 Secure disposal or re-use of equipment .17

11.2.8 Unattended user equipment .17

11.2.9 Clear desk and clear screen policy .17

11.3 ENR – Security in premises of external parties .17

11.3.1 ENR – Equipment sited on the premises of other energy utility organizations .17

11.3.2 ENR – Equipment sited on customer’s premises .18

11.3.3 ENR – Interconnected control and communication systems . .18

12 Operations security .18

12.1 Operational procedures and responsibilities .18

12.1.1 Documented operating procedures .18

12.1.2 Change management .19

12.1.3 Capacity management .19

12.1.4 Separation of development, testing and operational environments .19

12.2 Protection from malware .19

12.2.1 Controls against malware .19

12.3 Back-up .20

12.4 Logging and monitoring .20

12.4.1 Event logging .20

12.4.2 Protection of log information .20

12.4.3 Administrator and operator logs .20

12.4.4 Clock synchronization .20

12.5 Control of operational software .20

12.5.1 Installation of software on operational systems .20

12.6 Technical vulnerability management .21

iv © ISO/IEC 2017 – All rights reserved

12.6.1 Management of technical vulnerabilities.21

12.6.2 Restrictions on software installation .21

12.7 Information systems audit considerations .21

12.8 ENR – Legacy systems .21

12.8.1 ENR – Treatment of legacy systems .21

12.9 ENR – Safety functions .22

12.9.1 ENR – Integrity and availability of safety functions .22

13 Communications security .22

13.1 Network security management .22

13.1.1 Network controls .22

13.1.2 Security of network services .22

13.1.3 Segregation in networks .22

13.1.4 ENR – Securing process control data communication .23

13.1.5 ENR – Logical connection of external process control systems .23

13.2 Information transfer .24

14 System acquisition, development and maintenance .24

14.1 Security requirements of information systems .24

14.1.1 Information security requirements analysis and specification .24

14.1.2 Securing application services on public networks .24

14.1.3 Protecting application services transactions .24

14.2 Security in development and support processes .24

14.2.1 Secure development policy .24

14.2.2 System change control procedures .24

14.2.3 Technical review of applications after operating platform changes .24

14.2.4 Restrictions on changes to software packages .24

14.2.5 Secure system engineering principles.24

14.2.6 Secure development environment .24

14.2.7 Outsourced development .24

14.2.8 System security testing .25

14.2.9 System acceptance testing .25

14.2.10 ENR – Least functionality .25

14.3 Test data .25

15 Supplier relationships .25

15.1 Information security in supplier relationships .25

15.1.1 Information security policy for supplier relationships .25

15.1.2 Addressing security within supplier agreements .25

15.1.3 Information and communication technology supply chain .25

15.2 Supplier service delivery management .26

16 Information security incident management .26

16.1 Management of information security incidents and improvements .26

16.1.1 Responsibilities and procedures .26

16.1.2 Reporting information security events .26

16.1.3 Reporting information security weaknesses .26

16.1.4 Assessment of and decision on information security events .26

16.1.5 Response to information security incidents .26

16.1.6 Learning from information security incidents .26

16.1.7 Collection of evidence . .26

17 Information security aspects of business continuity management .26

17.1 Information security continuity .26

17.2 Redundancies .26

17.2.1 Availability of information processing facilities .26

17.2.2 ENR – Emergency communication .27

18 Compliance .28

18.1 Compliance with legal and contractual requirements .28

18.1.1 Identification of applicable legislation and contractual requirements .28

© ISO/IEC 2017 – All rights reserved v

18.1.2 Intellectual property rights .28

18.1.3 Protection of records .28

18.1.4 Privacy and protection of personally identifiable information .28

18.1.5 Regulation of cryptographic controls .28

18.2 Information security reviews .28

18.2.1 Independent review of information security .28

18.2.2 Compliance with security policies and standards .28

18.2.3 Technical compliance review .29

Annex A (normative) Energy utility industry specific reference control objectives and controls .30

Bibliography .33

vi © ISO/IEC 2017 – All rights reserved

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical

Commission) form the specialized system for worldwide standardization. National bodies that are

members of ISO or IEC participate in the development of International Standards through technical

committees established by the respective organization to deal with particular fields of technical

activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international

organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the

work. In the field of information technology, ISO and IEC have established a joint technical committee,

ISO/IEC JTC 1.

The procedures used to develop this document and those intended for its further maintenance are

described in the ISO/IEC Directives, Part 1. In particular the different approval criteria needed for

the different types of document should be noted. This document was drafted in accordance with the

editorial rules of the ISO/IEC Directives, Part 2 (see www .iso .org/directives).

Attention is drawn to the possibility that some of the elements of this document may be the subject

of patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent

rights. Details of any patent rights identified during the development of the document will be in the

Introduction and/or on the ISO list of patent declarations received (see www .iso .org/patents).

Any trade name used in this document is information given for the convenience of users and does not

constitute an endorsement.

For an explanation on the voluntary nature of standards, the meaning of ISO specific terms and

expressions related to conformity assessment, as well as information about ISO's adherence to the

World Trade Organization (WTO) principles in the Technical Barriers to Trade (TBT) see the following

URL: www .iso .org/iso/foreword .html.

This document was prepared by Joint Technical Committee ISO/IEC JTC 1, Information technology,

Subcommittee SC 27, IT Security techniques.

This first edition cancels and replaces the first edition of ISO/IEC TR 27019:2013, which has been

technically revised.

The main changes compared to the previous edition are as follows:

— the scope has changed to include the energy oil sector;

— this document has been changed from a Technical Report to an International Standard;

— the previous edition was aligned with ISO/IEC 27002:2005. The new structure has been aligned

with ISO/IEC 27002:2013;

— the title has been changed.

— where appropriate the technical content has been revised and updated to reflect current

technological developments in the energy sector.

Any feedback or questions on this document should be directed to the user’s national standards body. A

complete listing of these bodies can be found at www .iso .org/members .html.

This corrected version of ISO 27019:2017 corrects "should" into "shall" in Table A.1, 11.1.7

© ISO/IEC 2017 – All rights reserved vii

0 Introduction

0.1 Background and context

This document provides guiding principles based on ISO/IEC 27002:2013 “Code of practice for

information security controls” for information security management applied to process control

systems as used in the energy utility industry. The aim of this document is to extend the contents of

ISO/IEC 27002:2013 to the domain of process control systems and automation technology, thus allowing

the energy utility industry to implement a standardized and specific information security management

system (ISMS) that is in accordance with ISO/IEC 27001:2013 and extends from the business to the

process control level.

In addition to the security objectives and measures that are set forth in ISO/IEC 27002:2013, the

process control systems used by energy utilities and energy suppliers are subject to further special

requirements. In comparison with conventional ICT environments (e.g. office IT, energy trading

systems), there are fundamental and significant differences with respect to the development, operation,

repair, maintenance and operating environment of process control systems. Furthermore, the process

technology referred to in this document can represent integral components of critical infrastructures.

This means they are therefore essential for the secure and reliable operation of such infrastructures.

These distinctions and characteristics need to be taken into due consideration by the management

processes for process control systems and justify separate consideration within the ISO/IEC 27000

family of standards.

From the viewpoint of design and function, process control systems used by the energy utility sector

are in fact information processing systems. They collect process data and monitor the status of the

physical processes using sensors. The systems then process this data and generate control outputs that

regulate actions using actuators. The control and regulation is automatic but manual intervention by

operating personnel is also possible. Information and information processing systems are therefore

an essential part of operational processes within energy utilities. This means that it is important that

appropriate protection measures be applied in the same manner as for other organizational units.

Software and hardware (e.g. programmable logic) components based on standard ICT technology

are increasingly utilized in process control environments and are also covered in this document.

Furthermore, process control systems in the energy utility sector are increasingly interconnected to

form complex systems. Risks arising from this trend need to be considered in a risk assessment.

The information and information processing systems in process control environments are also exposed

to an increasing number of threats and vulnerabilities. It is therefore essential that, in the process

control domain of the energy utility industry, adequate information security is achieved through the

implementation and continuous improvement of an ISMS in accordance with ISO/IEC 27001:2013.

Effective information security in the process control domain of the energy utility sector can be achieved

by establishing, implementing, monitoring, reviewing and, if necessary, improving the applicable

measures set forth in this document, in order to attain the specific security and business objectives of

the organization. It is important to give particular consideration here to the special role of the energy

utilities in society and to the economic necessity of a secure and reliable energy supply. Ultimately,

the overall success of the cybersecurity of energy industries is based on collaborative efforts by all

stakeholders (vendors, suppliers, customers, etc.).

0.2 Security considerations for process control systems used by the energy utilities

The requirement for a general and overall information security framework for the process control

domain of the energy utility industry is based on several basic requirements:

a) Customers expect a secure and reliable energy supply.

b) Legal and regulatory requirements demand safe, reliable and secure operation of energy supply

systems.

viii © ISO/IEC 2017 – All rights reserved

c) Energy providers require information security in order to safeguard their business interests, meet

customers’ needs and comply with the legal regulations.

0.3 Information security requirements

It is essential that energy utility organizations identify their security requirements. There are three

main sources of security requirements:

a) The results of an organization’s risk assessment, taking into account the organization’s general

business strategies and objectives. Through a risk assessment, risk sources and events are

identified; potential consequences and likelihood of the occurrence of the risks are assessed.

b) The requirements which result from legislation and bye-laws, regulations and contracts which

have to be fulfilled by an organization, and sociocultural requirements. Particular examples include

safeguarding a reliable, effective and secure energy supply as well as the reliable fulfilment of the

requirements of a deregulated energy market, in particular the reliable and secure transfer of data

with external parties.

c) The specific principles, objectives and business requirements placed on information processing,

which were developed by the organization for supporting its business operations.

NOTE It is important that the energy utility organization ensure that security requirements of process

control systems are analysed and adequately covered in policies for information security. The analysis of the

information security requirements and objectives include the consideration of all relevant criteria for a secure

energy supply and delivery, e.g.

— Impairment of the security of energy supply;

— Restriction of energy flow;

— Affected share of population;

— Danger of physical injury;

— Effects on other critical infrastructures;

— Effects on information privacy;

— Financial impacts.

The necessary security measures or controls are determined by the methodical assessment of security

risks. It is necessary that the cost of controls be balanced against the economic losses that can be

incurred due to security issues. The results of the risk assessment facilitate:

— the definition of adequate management actions and priorities for the management of information

security risks; and

— the implementation of the controls chosen to protect against these risks.

The risk assessment should be repeated periodically in order to take all changes into account, which

can affect the results assessed.

Requirements for the risk assessment and control selection are given in ISO/IEC 27001:2013.

0.4 Selecting controls

Once the security objectives and risks have been identified and decisions taken on how to deal with

the risks, appropriate controls are then selected and implemented in order to ensure that the risks are

reduced to an acceptable level.

In addition to the controls provided by a comprehensive information security management system,

this document provides additional assistance and sector-specific measures for the process control

systems used by the energy utility sector, taking into consideration the special requirements in these

environments. If necessary, further measures can be developed to fulfil particular requirements. The

© ISO/IEC 2017 – All rights reserved ix

selection of security measures depends upon the decisions taken by the organization on the basis of

its own risk acceptance criteria, the options for dealing with the risk and the general risk management

approach of the organization. The selection of measures should also take relevant national and

international law, legal ordinances and regulations into consideration.

0.5 Audience

This document is targeted at the persons responsible for the operation of process control systems

used by energy utilities, information security managers, vendors, system integrators and auditors.

For this target group, it details the fundamental measures in accordance with the objectives of

ISO/IEC 27002:2013 and defines specific measures for process control systems of the energy utility

industry, their supporting systems and the associated infrastructure.

x © ISO/IEC 2017 – All rights reserved

INTERNATIONAL STANDARD ISO/IEC 27019:2017(E)

Information technology — Security techniques —

Information security controls for the energy utility

industry

1 Scope

This document provides guidance based on ISO/IEC 27002:2013 applied to process control systems

used by the energy utility industry for controlling and monitoring the production or generation,

transmission, storage and distribution of electric power, gas, oil and heat, and for the control of

associated supporting processes. This includes in particular the following:

— central and distributed process control, monitoring and automation technology as well as

information systems used for their operation, such as programming and parameterization devices;

— digital controllers and automation components such as control and field devices or Programmable

Logic Controllers (PLCs), including digital sensor and actuator elements;

— all further supporting information systems used in the process control domain, e.g. for supplementary

data visualization tasks and for controlling, monitoring, data archiving, historian logging, reporting

and documentation purposes;

— communication technology used in the process control domain, e.g. networks, telemetry, telecontrol

applications and remote control technology;

— Advanced Metering Infrastructure (AMI) components, e.g. smart meters;

— measurement devices, e.g. for emission values;

— digital protection and safety systems, e.g. protection relays, safety PLCs, emergency governor

mechanisms;

— energy management systems, e.g. of Distributed Energy Resources (DER), electric charging

infrastructures, in private households, residential buildings or industrial customer installations;

— distributed components of smart grid environments, e.g. in energy grids, in private households,

residential buildings or industrial customer installations;

— all software, firmware and applications installed on above-mentioned systems, e.g. DMS (Distribution

Management System) applications or OMS (Outage Management System);

— any premises housing the above-mentioned equipment and systems;

— remote maintenance systems for above-mentioned systems.

This document does not apply to the process control domain of nuclear facilities. This domain is covered

by IEC 62645.

This document also includes a requirement to adapt the risk assessment and treatment processes

described in ISO/IEC 27001:2013 to the energy utility industry-sector–specific guidance provided in

this document.

2 Normative references

The following documents are referred to in the text in such a way that some or all of their content

constitutes requirements of this document. For dated references, only the edition cited applies. For

undated references, the latest edition of the referenced document (including any amen

...

NORME ISO/IEC

INTERNATIONALE 27019

Première édition

2017-10

Technologies de l'information —

Techniques de sécurité — Mesures

de sécurité de l'information pour

l'industrie des opérateurs de l'énergie

Information technology — Security techniques — Information

security controls for the energy utility industry

Numéro de référence

©

ISO/IEC 2017

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2017

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

Fax: +41 22 749 09 47

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii © ISO/IEC 2017 – Tous droits réservés

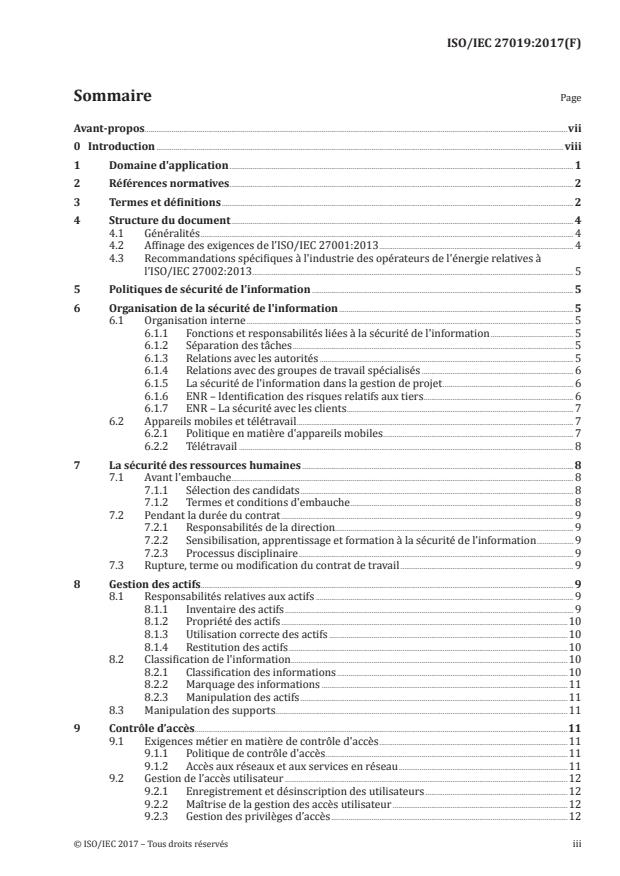

Sommaire Page

Avant-propos .vii

0 Introduction .viii

1 Domaine d'application . 1

2 Références normatives . 2

3 Termes et définitions . 2

4 Structure du document . 4

4.1 Généralités . 4

4.2 Affinage des exigences de l’ISO/IEC 27001:2013 . 4

4.3 Recommandations spécifiques à l'industrie des opérateurs de l'énergie relatives à

l’ISO/IEC 27002:2013 . 5

5 Politiques de sécurité de l’information . 5

6 Organisation de la sécurité de l'information . 5

6.1 Organisation interne . 5

6.1.1 Fonctions et responsabilités liées à la sécurité de l'information . 5

6.1.2 Séparation des tâches . 5

6.1.3 Relations avec les autorités . 5

6.1.4 Relations avec des groupes de travail spécialisés . 6

6.1.5 La sécurité de l'information dans la gestion de projet . 6

6.1.6 ENR – Identification des risques relatifs aux tiers . 6

6.1.7 ENR – La sécurité avec les clients . 7

6.2 Appareils mobiles et télétravail . 7

6.2.1 Politique en matière d'appareils mobiles . 7

6.2.2 Télétravail . 8

7 La sécurité des ressources humaines . 8

7.1 Avant l'embauche . 8

7.1.1 Sélection des candidats . 8

7.1.2 Termes et conditions d'embauche . 8

7.2 Pendant la durée du contrat . 9

7.2.1 Responsabilités de la direction. 9

7.2.2 Sensibilisation, apprentissage et formation à la sécurité de l’information . 9

7.2.3 Processus disciplinaire . 9

7.3 Rupture, terme ou modification du contrat de travail . 9

8 Gestion des actifs. 9

8.1 Responsabilités relatives aux actifs . 9

8.1.1 Inventaire des actifs . 9

8.1.2 Propriété des actifs .10

8.1.3 Utilisation correcte des actifs .10

8.1.4 Restitution des actifs .10

8.2 Classification de l'information .10

8.2.1 Classification des informations .10

8.2.2 Marquage des informations .11

8.2.3 Manipulation des actifs .11

8.3 Manipulation des supports . .11

9 Contrôle d’accès .11

9.1 Exigences métier en matière de contrôle d'accès .11

9.1.1 Politique de contrôle d'accès .11

9.1.2 Accès aux réseaux et aux services en réseau .11

9.2 Gestion de l’accès utilisateur .12

9.2.1 Enregistrement et désinscription des utilisateurs .12

9.2.2 Maîtrise de la gestion des accès utilisateur .12

9.2.3 Gestion des privilèges d’accès .12

© ISO/IEC 2017 – Tous droits réservés iii

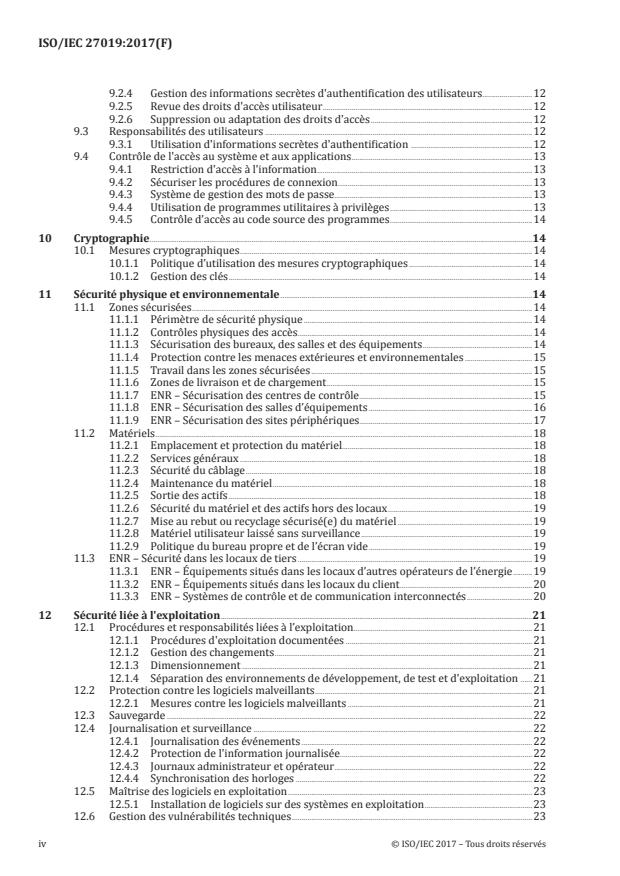

9.2.4 Gestion des informations secrètes d'authentification des utilisateurs .12

9.2.5 Revue des droits d'accès utilisateur .12

9.2.6 Suppression ou adaptation des droits d'accès .12

9.3 Responsabilités des utilisateurs .12

9.3.1 Utilisation d'informations secrètes d'authentification .12

9.4 Contrôle de l'accès au système et aux applications .13

9.4.1 Restriction d'accès à l'information .13

9.4.2 Sécuriser les procédures de connexion .13

9.4.3 Système de gestion des mots de passe.13

9.4.4 Utilisation de programmes utilitaires à privilèges .13

9.4.5 Contrôle d’accès au code source des programmes .14

10 Cryptographie .14

10.1 Mesures cryptographiques .14

10.1.1 Politique d’utilisation des mesures cryptographiques .14

10.1.2 Gestion des clés .14

11 Sécurité physique et environnementale .14

11.1 Zones sécurisées .14

11.1.1 Périmètre de sécurité physique .14

11.1.2 Contrôles physiques des accès .14

11.1.3 Sécurisation des bureaux, des salles et des équipements .14

11.1.4 Protection contre les menaces extérieures et environnementales .15

11.1.5 Travail dans les zones sécurisées .15

11.1.6 Zones de livraison et de chargement .15

11.1.7 ENR – Sécurisation des centres de contrôle .15

11.1.8 ENR – Sécurisation des salles d’équipements .16

11.1.9 ENR – Sécurisation des sites périphériques.17

11.2 Matériels .18

11.2.1 Emplacement et protection du matériel.18

11.2.2 Services généraux .18

11.2.3 Sécurité du câblage .18

11.2.4 Maintenance du matériel .18

11.2.5 Sortie des actifs .18

11.2.6 Sécurité du matériel et des actifs hors des locaux .19

11.2.7 Mise au rebut ou recyclage sécurisé(e) du matériel .19

11.2.8 Matériel utilisateur laissé sans surveillance .19

11.2.9 Politique du bureau propre et de l’écran vide .19

11.3 ENR – Sécurité dans les locaux de tiers .19

11.3.1 ENR – Équipements situés dans les locaux d’autres opérateurs de l’énergie .19

11.3.2 ENR – Équipements situés dans les locaux du client.20

11.3.3 ENR – Systèmes de contrôle et de communication interconnectés .20

12 Sécurité liée à l'exploitation .21

12.1 Procédures et responsabilités liées à l’exploitation.21

12.1.1 Procédures d'exploitation documentées .21

12.1.2 Gestion des changements .21

12.1.3 Dimensionnement .21

12.1.4 Séparation des environnements de développement, de test et d'exploitation .21

12.2 Protection contre les logiciels malveillants .21

12.2.1 Mesures contre les logiciels malveillants .21

12.3 Sauvegarde .22

12.4 Journalisation et surveillance .22

12.4.1 Journalisation des événements .22

12.4.2 Protection de l'information journalisée .22

12.4.3 Journaux administrateur et opérateur .22

12.4.4 Synchronisation des horloges .22

12.5 Maîtrise des logiciels en exploitation .23

12.5.1 Installation de logiciels sur des systèmes en exploitation .23

12.6 Gestion des vulnérabilités techniques .23

iv © ISO/IEC 2017 – Tous droits réservés

12.6.1 Gestion des vulnérabilités techniques .23

12.6.2 Restrictions liées à l'installation de logiciels .23

12.7 Considérations sur l’audit du système d’information .23

12.8 ENR – Systèmes existants .24

12.8.1 ENR – Traitement des systèmes existants .24

12.9 ENR – Fonctions de sûreté .24

12.9.1 ENR – Intégrité et disponibilité des fonctions de sûreté .24

13 Sécurité des communications .25

13.1 Management de la sécurité des réseaux .25

13.1.1 Contrôle des réseaux .25

13.1.2 Sécurité des services de réseau.25

13.1.3 Cloisonnement des réseaux .25

13.1.4 ENR – Sécurisation des communications de données de contrôle des processus 25

13.1.5 ENR – Connexion logique des systèmes de contrôle des processus externes.26

13.2 Transfert de l'information .26

14 Acquisition, développement et maintenance des systèmes d’information .27

14.1 Exigences de sécurité applicables aux systèmes d’information .27

14.1.1 Analyse et spécification des exigences de sécurité de l’information .27

14.1.2 Sécurisation des services d'application sur les réseaux publics .27

14.1.3 Protection des transactions liées aux services d'application .27

14.2 Sécurité des processus de développement et d’assistance technique .27

14.2.1 Politique de développement sécurisé .27

14.2.2 Procédures de contrôle des changements apportés au système .27

14.2.3 Revue technique des applications après changement apporté à la

plateforme d’exploitation .27

14.2.4 Restrictions relatives aux changements apportés aux progiciels .27

14.2.5 Principes d’ingénierie de la sécurité des systèmes .27

14.2.6 Environnement de développement sécurisé .27

14.2.7 Développement externalisé .28

14.2.8 Phase de test de la sécurité du système .28

14.2.9 Test de conformité du système .28

14.2.10 ENR – Moindre fonctionnalité .28

14.3 Données de test .28

15 Relations avec les fournisseurs .28

15.1 Sécurité de l’information dans les relations avec les fournisseurs .28

15.1.1 Politique de sécurité de l'information dans les relations avec les fournisseurs .28

15.1.2 La sécurité dans les accords conclus avec les fournisseurs .28

15.1.3 Chaîne d’approvisionnement informatique .29

15.2 Gestion de la prestation du service .29

16 Gestion des incidents liés à la sécurité de l'information .29

16.1 Gestion des incidents liés à la sécurité de l’information et améliorations .29

16.1.1 Responsabilités et procédures .29

16.1.2 Signalement des événements liés à la sécurité de l’information .29

16.1.3 Signalement des failles liées à la sécurité de l’information .29

16.1.4 Appréciation des événements liés à la sécurité de l'information et prise de

décision .29

16.1.5 Réponse aux incidents liés à la sécurité de l’information .29

16.1.6 Tirer des enseignements des incidents liés à la sécurité de l’information .30

16.1.7 Recueil de preuves .30

17 Aspects de la sécurité de l’information dans la gestion de la continuité de l’activité .30

17.1 Continuité de la sécurité de l’information .30

17.2 Redondances .30

17.2.1 Disponibilité des moyens de traitement de l’information .30

17.2.2 ENR – Communication d'urgence.30

18 Conformité .31

© ISO/IEC 2017 – Tous droits réservés v

18.1 Conformité aux obligations légales et réglementaires .31

18.1.1 Identification de la législation et des exigences contractuelles applicables .31

18.1.2 Droits de propriété intellectuelle .32

18.1.3 Protection des enregistrements .32

18.1.4 Protection de la vie privée et protection des données à caractère personnel .32

18.1.5 Réglementation relative aux mesures cryptographiques .32

18.2 Revue de la sécurité de l’information .32

18.2.1 Revue indépendante de la sécurité de l’information .32

18.2.2 Conformité avec les politiques et les normes de sécurité .32

18.2.3 Examen de la conformité technique .32

Annexe A (normative) Objectifs de sécurité et mesures de sécurité de référence spécifiques

à l’industrie des opérateurs de l'énergie .33

Bibliographie .37

vi © ISO/IEC 2017 – Tous droits réservés

Avant-propos

L'ISO (Organisation internationale de normalisation) et l’IEC (Commission électrotechnique

internationale) forment le système spécialisé de la normalisation mondiale. Les organismes

nationaux membres de l'ISO ou de l'IEC participent au développement de Normes internationales

par l'intermédiaire des comités techniques créés par l'organisation concernée afin de s'occuper des

domaines particuliers de l'activité technique. Les comités techniques de l'ISO et de l'IEC collaborent

dans des domaines d'intérêt commun. D'autres organisations internationales, gouvernementales et non

gouvernementales, en liaison avec l'ISO et l'IEC participent également aux travaux. Dans le domaine des

technologies de l'information, l'ISO et l’IEC ont créé un comité technique mixte, l'ISO/IEC JTC 1.

Les procédures utilisées pour élaborer le présent document et celles destinées à sa mise à jour sont

décrites dans les Directives ISO/IEC, Partie 1. Il convient, en particulier de prendre note des différents

critères d'approbation requis pour les différents types de documents. Le présent document a été rédigé

conformément aux règles de rédaction données dans les Directives ISO/IEC, Partie 2 (voir www .iso

.org/directives).

L'attention est attirée sur le fait que certains des éléments du présent document peuvent faire l'objet

de droits de propriété intellectuelle ou de droits analogues. L’ISO et l’IEC ne sauraient être tenues pour

responsables de ne pas avoir identifié de tels droits de propriété et averti de leur existence. Les détails

concernant les références aux droits de propriété intellectuelle ou autres droits analogues identifiés

lors de l'élaboration du document sont indiqués dans l'Introduction et/ou dans la liste des déclarations

de brevets reçues par l'ISO (voir www .iso .org/brevets).

Les appellations commerciales éventuellement mentionnées dans le présent document sont données

pour information, par souci de commodité, à l'intention des utilisateurs et ne sauraient constituer un

engagement.

Pour une explication de la nature volontaire des normes, la signification des termes et expressions

spécifiques de l’ISO liés à l’évaluation de la conformité, ou pour toute information au sujet de l’adhésion

de l’ISO aux principes de l’Organisation mondiale du commerce (OMC) concernant les obstacles

techniques au commerce (OTC), voir le lien suivant: www .iso .org/iso/fr/avant -propos .html.

Le présent document a été élaboré par le comité technique mixte ISO/IEC JTC 1, Technologies de

l'information, sous-comité SC 27, Techniques de sécurité des technologies de l'information.

Cette première édition annule et remplace la première édition (ISO/IEC/TR 27019:2013), qui a fait

l'objet d'une révision technique.

Les principales modifications par rapport à l’édition précédente sont les suivantes:

— le champ d'application a été étendu au secteur de l’énergie pétrolière;

— le présent document, qui était un Rapport technique, est devenu une Norme internationale;

— l’édition précédente a été alignée sur l’ISO/IEC 27002:2005. La nouvelle structure a été alignée sur

l’ISO/IEC 27002:2013;

— le titre a été modifié;

— le contenu technique a été révisé et mis à jour, le cas échéant, pour refléter les progrès technologiques

actuels dans le secteur de l’énergie.

© ISO/IEC 2017 – Tous droits réservés vii

0 Introduction

0.1 Historique et contexte

Le présent document donne un ensemble de principes directeurs basés sur l’ISO/IEC 27002:2013 « Code

de bonne pratique pour le management de la sécurité de l’information » pour le management de la

sécurité de l'information appliqué aux systèmes de contrôle des processus utilisés dans l'industrie des

opérateurs de l'énergie. L'objet du présent document est d’étendre le contenu de l’ISO/IEC 27002:2013

au domaine des systèmes de contrôle des processus et de la technologie des automates, permettant

ainsi à l'industrie des opérateurs de l'énergie de mettre en œuvre un système de management de la

sécurité de l'information (ISMS) conforme à l’ISO/IEC 27001:2013 et qui puisse s’étendre du niveau

métier à celui du contrôle des processus.

Outre les objectifs et mesures de sécurité présentés dans l'ISO/IEC 27002:2013, les systèmes de

contrôle des processus utilisés par les opérateurs de l'énergie et les fournisseurs d'énergie sont sujets

à d’autres exigences spécifiques. Par rapport aux environnements TIC classiques (comme par exemple

la bureautique ou les systèmes de négociation d’énergie), il existe des différences fondamentales

et substantielles concernant le développement, le fonctionnement, la réparation, la maintenance et

l'exploitation des systèmes de contrôle des processus. De plus, la technologie des processus mentionnée

dans le présent document peut faire partie intégrante des infrastructures critiques. Ceux-ci sont

donc indispensables au fonctionnement sécurisé et fiable de ces infrastructures. Ces distinctions et

caractéristiques sont à prendre en considération par les processus de management pour les systèmes de

contrôle des processus, et justifient une attention spéciale au sein de la série de normes ISO/IEC 27000.

Sur le plan de la conception et de la fonction, les systèmes de contrôle des processus utilisés par le

secteur des opérateurs de l'énergie sont en fait des systèmes de traitement de l’information. Ils

collectent des données des processus et supervisent l’état des processus physiques à l’aide de capteurs.

Les systèmes traitent ensuite ces données et génèrent en sortie des données de commande qui régissent

des actions à l’aide d’actionneurs. Le contrôle et les actions sont automatiques, mais une intervention

manuelle par le personnel opérationnel est également possible. Les informations et les systèmes de

traitement de l’information constituent ainsi une partie essentielle des processus opérationnels au sein

des opérateurs de l'énergie. Il est donc important que des mesures de protection appropriées soient

appliquées de la même manière que pour les autres unités de l’organisation.

Les composants logiciels et matériels (par exemple les automates programmables) basés sur les

technologies TIC standards sont de plus en plus utilisés dans des environnements de contrôle des

processus, et sont également traités dans le présent document. De plus, les systèmes de contrôle des

processus dans le secteur des opérateurs de l'énergie sont de plus en plus interconnectés entre eux

pour former des systèmes complexes. Les risques associés à cette tendance sont à prendre en compte

dans l’appréciation des risques.

Les informations et les systèmes de traitement de l’information dans les environnements de contrôle

des processus sont de plus exposés à un nombre croissant de menaces et de vulnérabilités. Il est

donc essentiel que, dans le domaine du contrôle des processus au sein de l'industrie des opérateurs

de l'énergie, une sécurité de l’information adéquate soit réalisée par le biais de la mise en œuvre et

de l'amélioration continue d'un système de management de la sécurité de l'information (ISMS)

conformément à l’ISO/IEC 27001:2013.

Une sécurité de l’information efficace dans le domaine du contrôle des processus au sein du secteur

des opérateurs de l'énergie peut être assurée par la mise en place, l’implémentation, la supervision, la

révision, et le cas échéant, l’amélioration des mesures applicables énoncées dans le présent document,

afin d’atteindre les objectifs métiers et de sécurité spécifiques de l'organisation. Il importe à ce stade

d’apporter une attention particulière au rôle spécial joué par les opérateurs de l'énergie dans la société,

et à la nécessité économique d’une fourniture d’énergie sécurisée et fiable. En définitive, la réussite

globale de la cybersécurité des industries énergétiques est basée sur les efforts menés collaborativement

par toutes les parties prenantes (vendeurs, fournisseurs, clients, etc.).

0.2 Considérations de sécurité pour les systèmes de contrôle des processus utilisés par les

opérateurs de l'énergie

viii © ISO/IEC 2017 – Tous droits réservés

La condition pour une structure de sécurité de l’information générale et globale pour le domaine

du contrôle des processus au sein de l'industrie des opérateurs de l'énergie est basée sur plusieurs

exigences de base:

a) les clients s’attendent à une fourniture d’énergie sécurisée et fiable;

b) un fonctionnement sûr, fiable et sécurisé des systèmes de fourniture d’énergie est requis par les

exigences légales et réglementaires;

c) les fournisseurs d’énergie ont besoin de la sécurité de l’information afin de protéger leurs intérêts

commerciaux, de répondre aux besoins des clients et de se conformer aux réglementations légales.

0.3 Exigences liées à la sécurité de l’information

Il est essentiel que les opérateurs de l'énergie identifient leurs exigences de sécurité. Ces exigences

proviennent de trois sources principales:

a) les résultats de l’appréciation des risques de l’organisation, prenant en compte ses stratégies

métiers et ses objectifs généraux. L’appréciation des risques permet d’identifier les sources de

risques et les événements, et d’évaluer les impacts potentiels et la probabilité d'occurrence des

risques;

b) les exigences découlant de la réglementation et des textes d'application, des règlements et des

contrats devant être respectés par une organisation, et les exigences socioculturelles. Les exemples

particuliers incluent la garantie d’une fourniture d’énergie fiable, efficace et sécurisée, ainsi qu’une

conformité fiable aux exigences d’un marché de l’énergie dérégulé, notamment le transfert fiable et

sécurisé de données vers des parties externes;

c) les principes, objectifs et exigences métiers spécifiques auxquels est assujetti le traitement de

l’information, et qui ont été développés par l’organisation pour réaliser ses fonctions métiers.

NOTE Il est important que les opérateurs de l'énergie s’assurent que les exigences de sécurité des systèmes de

contrôle des processus soient analysées et prises en compte de manière adéquate dans les politiques de sécurité

de l'information. L’analyse des exigences et objectifs de sécurité de l'information inclut la prise en compte de tous

les critères pertinents pour la fourniture et l’acheminement sécurisés d’énergie, comme par exemple:

— déficience de la sécurité de la fourniture d’énergie;

— restriction du flux énergétique;

— proportion de la population concernée;

— danger de dommage corporel;

— effets sur d’autres infrastructures critiques;

— effets sur la protection des données privées;

— impacts financiers.

Les mesures de sécurité ou contrôles nécessaires sont déterminés par une évaluation méthodique des

risques de sécurité. Il est nécessaire que le coût des mesures de sécurité soit équilibré par rapport aux

pertes financières pouvant être engendrées par des failles de sécurité. Le résultat de l’appréciation des

risques facilite:

— la définition d’actions de management adéquates et de priorités pour la gestion des risques de

sécurité de l’information; et

— l’implémentation des mesures de sécurité retenues pour protéger contre ces risques.

Il convient que l’appréciation des risques soit renouvelée périodiquement pour tenir compte de tous les

changements pouvant avoir une influence sur les résultats évalués.

© ISO/IEC 2017 – Tous droits réservés ix

Les exigences liées à l’appréciation des risques et au choix des mesures de sécurité sont données dans

l’ISO/IEC 27001:2013.

0.4 Sélection des mesures de sécurité

Une fois que les exigences et les risques de sécurité ont été identifiés et que des décisions ont été

prises sur la manière de gérer les risques, des mesures de sécurité appropriées sont sélectionnées et

implémentées pour assurer que les risques sont réduits à un niveau acceptable.

En plus des mesures de sécurité assurées par un système de management de la sécurité de l'information

complet, le présent document fournit une assistance supplémentaire et des mesures de sécurité

spécifiques pour les systèmes de contrôle des processus utilisés par le secteur des opérateurs de

l'énergie, qui prennent en considération les exigences particulières de ces environnements. Si nécessaire,

d’autres mesures peuvent être développées pour répondre à des besoins spécifiques. Le choix des

mesures de sécurité dépend des décisions prises par l’organisation sur la base de ses propres critères

d'acceptation des risques, des options disponibles pour faire face au risque, et de l’approche générale

de l’organisation pour la gestion des risques. Il convient que le choix des mesures prenne également en

compte la réglementation nationale et internationale, les ordonnances légales et les règlements.

0.5 Public

Le présent document est destiné aux personnes responsables du fonctionnement des systèmes

de contrôle des processus utilisés par les opérateurs de l'énergie, les responsables de la sécurité de

l’information, les fournisseurs, les intégrateurs de systèmes et les auditeurs. Pour ce groupe cible, il

détaille les mesures fondamentales conformément aux objectifs de l’ISO/IEC 27002:2013 et définit

les mesures spécifiques pour les systèmes de contrôle des processus de l’industrie des opérateurs de

l'énergie, leurs systèmes support et l’infrastructure associée.

x © ISO/IEC 2017 – Tous droits réservés

NORME INTERNATIONALE ISO/IEC 27019:2017(F)

Technologies de l'information — Techniques de sécurité —

Mesures de sécurité de l'information pour l'industrie des

opérateurs de l'énergie

1 Domaine d'application

Le présent document contient des recommandations basées sur l’ISO/IEC 27002:2013 appliquées aux

systèmes de contrôle des processus utilisés par l’industrie des opérateurs de l'énergie pour contrôler et

surveiller la production, le transport, le stockage et la distribution de l'électricité, du gaz, du pétrole et

de la chaleur, ainsi que pour le contrôle des processus support associés. Cela inclut en particulier:

— les technologies de contrôle et de surveillance des processus centralisées et distribuées, des

automates et des systèmes d’information utilisés pour leur fonctionnement, tels que les dispositifs

de programmation et de paramétrage;

— les contrôleurs numériques et les composants d’automates tels que les équipements de contrôle et de

terrain ou les automates programmables (PLC), y compris les capteurs et actionneurs numériques;

— tous les autres systèmes d’information support utilisés dans le domaine du contrôle des processus,

par exemple pour les tâches de visualisation de données supplémentaires et à des fins de contrôle,

de surveillance, d'archivage de données et de logs (historian logging), de génération de rapports et

de documentation;

— les technologies de communication utilisées dans le domaine du contrôle des processus, par exemple

les réseaux, la télémétrie, les applications de télé-conduite et les technologies de contrôle à distance;

— les composants des infrastructures de comptage communicants, tels que les compteurs intelligents;

— les équipements de mesure, destinés par exemple à mesurer les valeurs d'émission;

— les systèmes de protection et de sûreté numériques, tels que les relais de protection, les automates

programmables de sûreté ou les régulateurs d'urgence;

— les systèmes de management de l'énergie, par exemple, pour la production d’énergie décentralisée

(DER, Distributed Energy Resources), les inf

...

Questions, Comments and Discussion

Ask us and Technical Secretary will try to provide an answer. You can facilitate discussion about the standard in here.

Loading comments...