ISO/IEC 10181-3:1996

(Main)Information technology — Open Systems Interconnection — Security frameworks for open systems: Access control framework

Information technology — Open Systems Interconnection — Security frameworks for open systems: Access control framework

Specifies a general framework for the provision of access control. The purpose of access control is to counter the threat of unauthorized operations involving a computer or communication system.

Technologies de l'information — Interconnexion de systèmes ouverts (OSI) — Cadres de sécurité pour les systèmes ouverts: Cadre de contrôle d'accès

General Information

Standards Content (Sample)

INTERNATIONAL

ISO/IEC

STANDARD 10181-3

First edition

1996-09-I 5

Information technology - Open Systems

Interconnection - Security frameworks for

open systems: Access control framework

Technologies de I’informa tion - Inter-connexion de syst&mes

ouverts (OS/) - Cadres g&W-aux pour la s&uritb des systemes ouverts:

Cadre g&&al de contr6le d’accb

Reference number

ISO/IEC 10181-3: 1996(E)

Contents

Page

Scope .

Normative references .

........................................................................

2.1 Identical Recommendations I International Standards

..........................

Paired Recommendations I International Standards equivalent in technical content

2.2

Definitions .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4 Abbreviations

..............................................................................................................

5 General discussion of access control

.........................................................................................................................

Goal of access control

5.1

...........................................................................................................

52 . Basic aspects of access control

.................................................................................

Performing access control functions

5.2.1

Other access control activities .

5.2.2

AC1 forwarding .

5.2.3

.........................................................................................

Distribution of access control components

53 .

....................................................................................................

Incoming access control

5.3.1

....................................................................................................

Outgoing access control

5.3.2

..................................................................................................

Interposed access control

5.3.3

....................................

5.4 Distribution of access control components across multiple security domains

.....................................................................................................................

55 . Threats to access control

...................................................................................................................................

6 Access control policies

........................................................................................................

61 . Access control policy expression

.......................................................................................

6.1.1 Access control policy categories

...............................................................................................................

6.1.2 Groups and roles

...................................................................................................................

6.1.3 Security labels

..........................................................................

6.1.4 Multiple initiator access control policies

.............................................................................................................................

6.2 Policy management

....................................................................................................................

6.2.1 Fixed policies

...................................................................................

6.2.2 Administratively-imposed policies

.......................................................................................................

User-selected policies

6.2.3

...............................................................................................................

. Granularity and containment

..................................................................................................................................

64 . Inheritance rules

...................................................................................

Precedence among access control policy rules

.....................................................................................................

616 Default access control policy rules

......................................................................

Policy mapping through cooperating security domains

67 .

.......................................................................................................

7 Access control information and facilities

AC1 .

7.1

7.1.1 Initiator AC1 .

0 ISO/IEC 1996

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or

electronic or mecRanicaI, including photocopying and

utilized in any form or by any means,

microfilm, without permission in writing from the publisher.

ISO/IEC Copyright Office l Case postale 56 l CH-1211 Gentive 20 l Switzerland

Printed in S witzerlland

ii

ISO/IEC 10181=3:1996(E)

@ ISO/IEC

........................................................................................................................

7.1.2 Target AC1

...........................................................................................................

7.1.3 Access request AC1

Operand AC1 .

7.1.4

Contextual information .

7.1.5

Initiator-bound AC1 .

7.1.6

Target-bound AC1 .

7.1.7

...............................................................................................

7.1.8 Access request-bound AC1

Protection of AC1 .

7.2

Access control certificates .

7.2.1

Access control tokens .

7.2.2

...................................................................................................................... 16

7.3 Access control facilities

........................................................................................... 16

7.3.1 Management related facilities

................................................................................................ 17

7.3.2 Operation related facilities

................................................................................................. 19

Classification of access control mechanisms

.........................................................................................................................................

8.1 Introduction

........................................................................................................................................ 20

8.2 ACL scheme

.................................................................................................................... 20

8.2.1 Basic features

8.2.2 AC1 .

.................................................................................................... 20

8.2.3 Supporting mechanisms

.................................................................................................. 21

8.2.4 Variations of this scheme

...............................................................................................................................

8.3 Capability scheme

.................................................................................................................... 22

8.3.1 Basic features

.................................................................................................................................... 22

8.3.2 AC1

.................................................................................................... 22

8.3.3 Supporting mechanisms

Variation of this scheme - Capabilities without specific operations . 22

8.3.4

............................................................................................................................

8.4 Label based scheme

Basic features .

8.4.1

AC1 .

8.4.2

Supporting mechanisms .

8.4.3

Labeled channels as targets .

8.4.4

8.5 Context based scheme .

8.5.1 Basic features .

8.5.2 AC1 .

8.5.3 Supporting mechanisms .

8.5.4 Variations of this scheme .

. . . . . . . . . . . . . .D. 25

9 Interaction with other security services and mechanisms

9.1 Authentication . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .~.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

9.2 Data integrity

Data confidentiality . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26

9:4 Audit

9.5 Other access-related services . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .*.

.................................................................

Annex A - Exchange of access control certificates among components

A. 1 Introduction .

Forwarding access control certificates .

A.2

.................................................................................. 27

A.3 Forwarding multiple access control certificates

A.3.1 Example .

A.3.2 Generalization .

A.3.3 Simplifications .

............................................................................................

Annex B - Access control in the OS1 reference model

B . 1 General .

Use of access control within the OS1 layers . 29

B.2

B.2.1 Use of access control at the network layer . 29

Use of access control at the transport layer . 29

B.2.2

................................................................... 29

B.2.3 Use of access control at the application layer

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

Annex C - Non-uniqueness of access control identities

. . .

o ISO/IEC

ISO/IEC 10181-3: 1996(E)

.......................................................................

...

NORME

ISO/CEI

INTERNATIONALE 10181-3

Première édition

1996-09-15

Technologies de l’information -

Interconnexion de systèmes ouverts

(OSI) - Cadres de sécurité pour les

systèmes ouverts: Cadre de contrôle

d’accès

Open Sys tems In terconnection - Security

Information technology -

frameworks for open s ystems: Access control framework

Numéro de référence

lSO/CEl 10181-3:1996(F)

ISO/CEIl0181-3:1996(F)

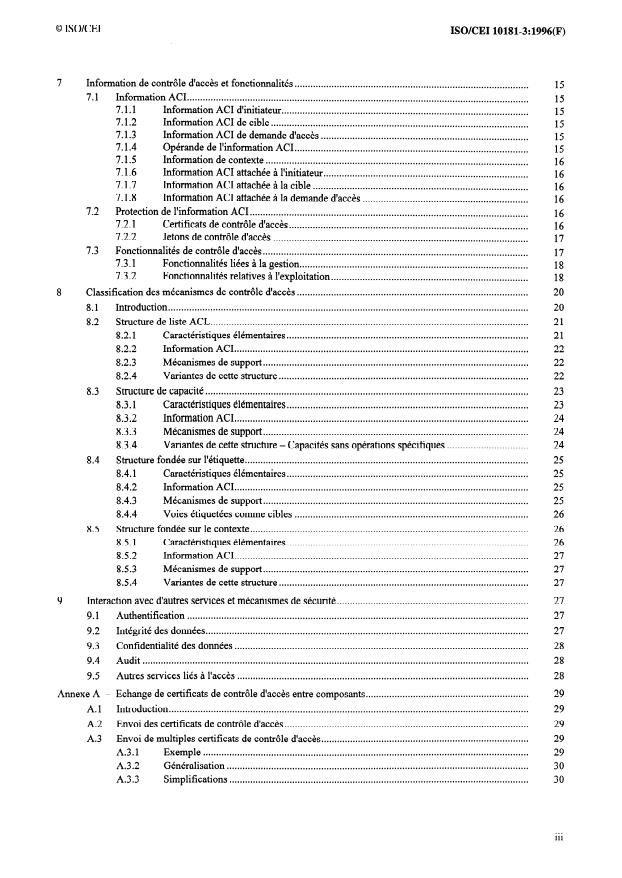

Sommaire

Page

Domaine d’application .

Références normatives .

Recommandations 1 Normes internationales identiques .

2.1

........................................................................ 2

2.2 Paires de Recommandations 1 Normes internationales

Définitions .

Abréviations .

Discussion générale sur le contrôle d’accès .

5.1 But du contrôle d’accès .

Aspects élémentaires du contrôle d’accès . 5

5.2

Réalisation des fonctions de contrôle d’accès . 5

5.2.1

.................................................................................. 7

5.2.2 Autres activités de contrôle d’accès

............................................................................................... 9

5.2.3 Envoi de l’information ACI

Distribution des composants de contrôle d’accès .

5.3

Contrôle d’accès entrant .

5.3.1

Contrôle d’accès sortant .

5.3.2

Contrôle d’accès interposé . 11

5.3.3

....... 11

Distribution des composants de contrôle d’accès à travers des domaines de sécurité multiples.

5:5 Menaces sur le contrôle d’accès .

Politiques de contrôle d’accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

.................................................................................... 12

61 . Expression de la politique de contrôle d’accès

..................................................................... 12

6.1.1 Catégories de politiques de contrôle d’accès

6.1.2 Groupes et rôles .

6.1.3 Etiquettes de sécurité .

Politiques de contrôle de sécurité d’initiateurs multiples .

6.1.4

62 . Gestion de la politique .

6.2.1 Politiques fixes .

6.2.2 Politiques appliquées administrativement .

6.2.3 Politiques sélectionnées par l’utilisateur .

............................................................................................................................. 13

63 . Finesse et inclusion

Règles d’héritage . 13

64 .

........................................................................ 14

65 . Priorités entre règles de politique de contrôle d’accès

Règles de politique de contrôle de sécurité par défaut . 14

66 .

................................... 14

67 . Correspondance de politique par le biais de domaines de sécurité coopérants

0 ISOKEI 1996

Droits de reproduction réservés. Sauf prescription différente, aucune partie de cette publication ne

peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou

mécanique, y compris la photocopie et les microfilms, sans l’accord écrit de l’éditeur.

ISOKEI Copyright Office l Case postale 56 l CH-l 211 Genève 20 l Suisse

Version française tirée en 1997

Imprimé en Suisse

ii

@ ISOKEI

ISOKEI 10181-3:1996(F)

Information de contrôle d’accès et fonctionnalités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7 15

7.1 Information ACI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .*. 15

7.1.1 Information ACI d’initiateur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

7.1.2 Information ACI de cible . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

7.1.3 Information ACI de demande d’accès . . . . . . . . . . . .*. 15

7.1.4 Opérande de l’information ACI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

7.1.5 Information de contexte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .*. 16

7.1.6 Information ACI attachée à l’initiateur . . . . . . . . . . . . . . . .*. 16

7.1.7 Information ACI attachée à la cible . . . . . . . . . . . . .*.

7.1.8 Information ACI attachée à la demande d’accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7.2 Protection de l’information ACI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

7.2.1 Certificats de contrôle d’accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

7.2.2 Jetons de contrôle d’accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

Fonctionnalités de contrôle d’accès

7.3 . 17

Fonctionnalités liées à la gestion

7.3.1 . 18

Fonctionnalités relatives à l’exploitation

7.3.2 . 18

........................................................................................ 20

Classification des mécanismes de contrôle d’accès

.........................................................................................................................................

8.1 Introduction

82 . Structure de liste ACL .

............................................................................................

8.2.1 Caractéristiques élémentaires

Information ACI .

8.2.2

Mécanismes de support .

8.2.3

Variantes de cette structure .

8.2.4

8.3 Structure de capacité .

............................................................................................ 23

8.3.1 Caractéristiques élémentaires

................................................................................................................

8.3.2 Information ACI

.....................................................................................................

8.3.3 Mécanismes de support

...............................

8.3.4 Variantes de cette structure - Capacités sans opérations spécifiques

Structure fondée sur l’étiquette .

8.4

8.4.1 Caractéristiques élémentaires .

8.4.2 Information ACI .

8.4.3 Mécanismes de support .

8.4.4 Voies étiquetées comme cibles .

Structure fondée sur le contexte .

85 .

Caractéristiques élémentaires .

8.5.1

Information ACI .

8.5.2

8.5.3 Mécanismes de support .

8.5.4 Variantes de cette structure .

.........................................................................

9 Interaction avec d’autres services et mécanismes de sécurité

91 Authentification .

Intégrité des données .

9:2

................................................................................................................

9.3 Confidentialité des données

9.4 Audit .

Autres services liés à l’accès .

95 .

..............................................................

Annexe A - Echange de certificats de contrôle d’accès entre composants

Introduction .

A. 1

.............................................................................................

A.2 Envoi des certificats de contrôle d’accès

...............................................................................

A.3 Envoi de multiples certificats de contrôle d’accès

A.3.1 Exemple .

A.3.2 Généralisation .

Simplifications . 30

A.3.3

ISOKEI 10181-3:1996(F) @ ISOKEI

- Contrôle d’accès dans le modèle de référence OS1

Annexe B .

B.l Généralités .

B.2 Utilisation du contrôle d’accès dans les couches OS1

......................................................................... 31

B.2.1 Utilisation du contrôle d’accès pour la couche réseau

....................................................... 31

B.2.2 Utilisation du contrôle d’accès pour la couche transport

................................................... 31

B.2.3 Utilisation du contrôle d’accès pour la couche application

............................................... 31

Annexe C - Non-unicité des identités de contrôle d’accès

......................................................................................

- Distribution des composants de contrôle d’accès

Annex

...

NORME

ISO/CEI

INTERNATIONALE 10181-3

Première édition

1996-09-15

Technologies de l’information -

Interconnexion de systèmes ouverts

(OSI) - Cadres de sécurité pour les

systèmes ouverts: Cadre de contrôle

d’accès

Open Sys tems In terconnection - Security

Information technology -

frameworks for open s ystems: Access control framework

Numéro de référence

lSO/CEl 10181-3:1996(F)

ISO/CEIl0181-3:1996(F)

Sommaire

Page

Domaine d’application .

Références normatives .

Recommandations 1 Normes internationales identiques .

2.1

........................................................................ 2

2.2 Paires de Recommandations 1 Normes internationales

Définitions .

Abréviations .

Discussion générale sur le contrôle d’accès .

5.1 But du contrôle d’accès .

Aspects élémentaires du contrôle d’accès . 5

5.2

Réalisation des fonctions de contrôle d’accès . 5

5.2.1

.................................................................................. 7

5.2.2 Autres activités de contrôle d’accès

............................................................................................... 9

5.2.3 Envoi de l’information ACI

Distribution des composants de contrôle d’accès .

5.3

Contrôle d’accès entrant .

5.3.1

Contrôle d’accès sortant .

5.3.2

Contrôle d’accès interposé . 11

5.3.3

....... 11

Distribution des composants de contrôle d’accès à travers des domaines de sécurité multiples.

5:5 Menaces sur le contrôle d’accès .

Politiques de contrôle d’accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

.................................................................................... 12

61 . Expression de la politique de contrôle d’accès

..................................................................... 12

6.1.1 Catégories de politiques de contrôle d’accès

6.1.2 Groupes et rôles .

6.1.3 Etiquettes de sécurité .

Politiques de contrôle de sécurité d’initiateurs multiples .

6.1.4

62 . Gestion de la politique .

6.2.1 Politiques fixes .

6.2.2 Politiques appliquées administrativement .

6.2.3 Politiques sélectionnées par l’utilisateur .

............................................................................................................................. 13

63 . Finesse et inclusion

Règles d’héritage . 13

64 .

........................................................................ 14

65 . Priorités entre règles de politique de contrôle d’accès

Règles de politique de contrôle de sécurité par défaut . 14

66 .

................................... 14

67 . Correspondance de politique par le biais de domaines de sécurité coopérants

0 ISOKEI 1996

Droits de reproduction réservés. Sauf prescription différente, aucune partie de cette publication ne

peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou

mécanique, y compris la photocopie et les microfilms, sans l’accord écrit de l’éditeur.

ISOKEI Copyright Office l Case postale 56 l CH-l 211 Genève 20 l Suisse

Version française tirée en 1997

Imprimé en Suisse

ii

@ ISOKEI

ISOKEI 10181-3:1996(F)

Information de contrôle d’accès et fonctionnalités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7 15

7.1 Information ACI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .*. 15

7.1.1 Information ACI d’initiateur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

7.1.2 Information ACI de cible . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

7.1.3 Information ACI de demande d’accès . . . . . . . . . . . .*. 15

7.1.4 Opérande de l’information ACI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

7.1.5 Information de contexte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .*. 16

7.1.6 Information ACI attachée à l’initiateur . . . . . . . . . . . . . . . .*. 16

7.1.7 Information ACI attachée à la cible . . . . . . . . . . . . .*.

7.1.8 Information ACI attachée à la demande d’accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7.2 Protection de l’information ACI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

7.2.1 Certificats de contrôle d’accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

7.2.2 Jetons de contrôle d’accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

Fonctionnalités de contrôle d’accès

7.3 . 17

Fonctionnalités liées à la gestion

7.3.1 . 18

Fonctionnalités relatives à l’exploitation

7.3.2 . 18

........................................................................................ 20

Classification des mécanismes de contrôle d’accès

.........................................................................................................................................

8.1 Introduction

82 . Structure de liste ACL .

............................................................................................

8.2.1 Caractéristiques élémentaires

Information ACI .

8.2.2

Mécanismes de support .

8.2.3

Variantes de cette structure .

8.2.4

8.3 Structure de capacité .

............................................................................................ 23

8.3.1 Caractéristiques élémentaires

................................................................................................................

8.3.2 Information ACI

.....................................................................................................

8.3.3 Mécanismes de support

...............................

8.3.4 Variantes de cette structure - Capacités sans opérations spécifiques

Structure fondée sur l’étiquette .

8.4

8.4.1 Caractéristiques élémentaires .

8.4.2 Information ACI .

8.4.3 Mécanismes de support .

8.4.4 Voies étiquetées comme cibles .

Structure fondée sur le contexte .

85 .

Caractéristiques élémentaires .

8.5.1

Information ACI .

8.5.2

8.5.3 Mécanismes de support .

8.5.4 Variantes de cette structure .

.........................................................................

9 Interaction avec d’autres services et mécanismes de sécurité

91 Authentification .

Intégrité des données .

9:2

................................................................................................................

9.3 Confidentialité des données

9.4 Audit .

Autres services liés à l’accès .

95 .

..............................................................

Annexe A - Echange de certificats de contrôle d’accès entre composants

Introduction .

A. 1

.............................................................................................

A.2 Envoi des certificats de contrôle d’accès

...............................................................................

A.3 Envoi de multiples certificats de contrôle d’accès

A.3.1 Exemple .

A.3.2 Généralisation .

Simplifications . 30

A.3.3

ISOKEI 10181-3:1996(F) @ ISOKEI

- Contrôle d’accès dans le modèle de référence OS1

Annexe B .

B.l Généralités .

B.2 Utilisation du contrôle d’accès dans les couches OS1

......................................................................... 31

B.2.1 Utilisation du contrôle d’accès pour la couche réseau

....................................................... 31

B.2.2 Utilisation du contrôle d’accès pour la couche transport

................................................... 31

B.2.3 Utilisation du contrôle d’accès pour la couche application

............................................... 31

Annexe C - Non-unicité des identités de contrôle d’accès

......................................................................................

- Distribution des composants de contrôle d’accès

Annex

...

Questions, Comments and Discussion

Ask us and Technical Secretary will try to provide an answer. You can facilitate discussion about the standard in here.